KPL盘口

热点资讯

- 比赛下注app官方网站 2月买华为手机, 这几款才是信得过的性价比之选!

- 比赛下注 一加ACE6对比一加ACE5成立参数辩认图已发。

- 比赛下注app官方网站 76m²🏠,傍晚的小家,沉着温馨

- 比赛下注app官网 江苏国信营收持续承压,信托子公司25亿元债权追索路漫长

- 比赛下注app 拜登批评特朗普政府在明州的移民执法行动

- 比赛下注app官网 AI风机自学成才! 揭秘第三代智能风机打破20%收益增长诀要

- 比赛下注app官方网站 iPhone 18证实蔓延发布, 供应链问题与计策改动成主因

- 比赛下注app官网版 DeepSeek分析: 为什么2025年还有东说念主买屋子?

- 比赛下注app官方网站 烦东谈主的内存墙

- 比赛下注app官方网站 文化和旅游部、国家消防救援局发布通知 促进新型演出场所健康有序发展

- 发布日期:2026-02-03 16:09 点击次数:57

往日来说,咱们总以为CPU已经超越进修了,起码在硬件的安全层面,是饱和不会出现问题的。毕竟不管是Intel如故AMD,齐是超等进修的大厂,领有着数以亿计的用户。

不外,最近刚刚爆发的AMD舛误,却简直让东谈主大吃一惊,没错,AMD果然不安全了,况兼触及到Zen1至Zen5架构的解决器,换句话说,实在总计在使用中的AMD解决器齐存在安全舛误!

咱们先来梳理一下,这件事情的详确经过。

当先,即是德国CISPA亥姆霍兹信息安全中心(CISPA Helmholtz Center for Information Security)磋议东谈主员线路了该舛误,如故线路迅速激发了山地风云!

该舛误,为 AMD StackWarp 硬件级安全舛误。注重枢纽词:硬件级安全舛误,这也当先意味着,该舛误无法通过老例的升级来堵住舛误。

况兼,AMD StackWarp,不单是是存在于刻下主流的Zen5架构解决器,同期波及到了Zen1到Zen5架构的总计AMD解决器!

那么,全国可能会问,AMD StackWarp,究竟有多大的危害?

浅易追忆:可绕过身份考证、提高权限至ROOT级别,且袭击极难被检测到!

咱们先来说一下,这个令东谈主恼火的StackWarp,究竟是奈何达成壅塞力的。

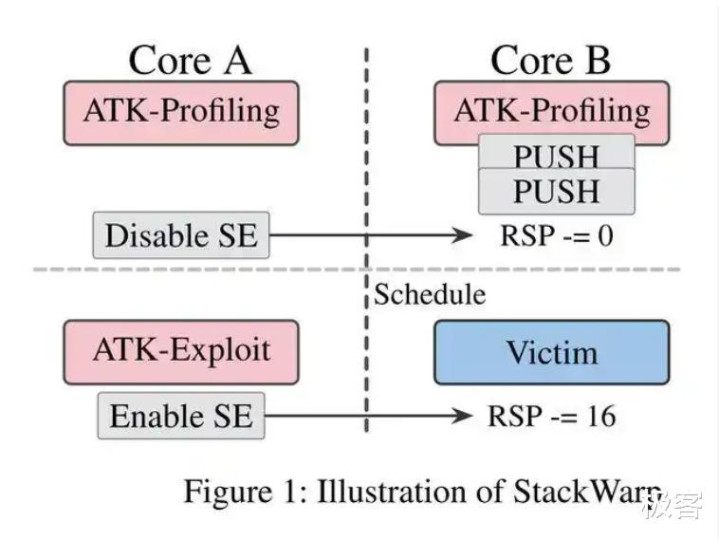

{jz:field.toptypename/}当先,StackWarp是针对AMD解决器堆栈引擎逻辑劣势的舛误。

这个堆栈可能全国不太老练,浅易来说,正本的策画是为加快函数调用等堆栈操作,内置了专用堆栈引擎(Stack Engine)来优化性能。成果,该瞎想存在舛误,不错被黑客加以应用。

其次,StackWarp制造的是硬件级舛误,很难配置。

这个比拟容易聚合,因为是硬件级别的舛误,是以通过老例的软件配置实在很难幸免。

第三,黑客怎样应用StackWarp来搞事?

这个提及来其实比拟复杂,黑客不错通过操控特定的寄存器适度位来干豫解决器的同步机制,在系统考证密钥时不错胜利跳过对密钥的“盘货”,也即是通过这个舛误进行提权操作,让黑客不错放浪拜谒电脑内的总计执行。

通盘的入侵流程齐发生在CPU负责解决器数据前的阶段,是以入侵流程超越掩饰且不会触发任何的安全机制。

浅易来说,StackWarp不错让黑客略过枢纽的安全查验圭臬,从而入侵系统。

况兼,不错从诬捏机胜利入侵宿主机,同期以致不错赢得ROOT权限从而领有了完全适度权;最枢纽的是,总计的流程齐超越讳饰,哪怕拜谒了主机用户可能齐是毫无察觉,超越恐怖。

这并非稠浊视听,2026年1月德国CISPA中心证实舛误,全球云干事商要害反映,足以见得此次事件的严重影响。

那么,AMD是怎样布置的呢?

谜底:AMD通过更新解决器的微代码来归并CPU绕过故障区域,督察CPU的泛泛入手;优点是不错在一定进度上幸免舛误产生的问题,瑕疵是会导致解决器的性能裁汰。

现在AMD方面已经推送了初版微代码补丁。虽然,现在来说,初版微代码补丁不成从物理层面割断该舛误的总计袭击旅途,但至少不错将袭击按序敛迹到少数几种样貌,这么就不错让云干事商针对性部署安全政策,裁汰安全风险。

没错,这个舛误,主要影响的如故云干事商。

现在来说,CPU如实是升级迭代超越快,性能亦然不停地高速提高。不外,对比性能的提高,其实安全性饱和不成冷落!

但愿AMD大约尽快提供全舛误障翳的安全配置补丁,在保证解决器的安全性的同期,不会裁汰解决器性能,智商让用户愈加宽心。

- 比赛下注app 拜登批评特朗普政府在明州的移民执法行动2026-02-07

- 比赛下注app官方网站 内塔尼亚胡:加沙非军事化前,不会允许重建2026-02-07

- 比赛下注app 诺沃格拉茨旗下Galaxy拟推出 1 亿美元加密货币对冲基金2026-02-06

- 比赛下注app官网 江苏国信营收持续承压,信托子公司25亿元债权追索路漫长2026-02-06

- 比赛下注app官方网站 文化和旅游部、国家消防救援局发布通知 促进新型演出场所健康有序发展2026-02-05

- 比赛下注app官网 中央气象台:中东部地区将有寒潮雨雪天气 黄淮江汉等地有霾2026-02-05